安全牛学习笔记(一)扫描工具——NIKTO

Created at 2018-07-10 Updated at 2018-07-10

< !–more–>

emmmm这节课真的真的真的好长哇!

扫描工具——NIKTO(Peri语言开发的开源web安全扫描器)

扫描:

①web服务器的软件版本(IIS、Apache还是别别的)

②搜索存在安全隐患的文件(例如有些维护web服务器后留下的以日期命名的备份文件,就能得到目标网站的源代码)

③服务器配置漏洞(默认配置不是安全的设置)

④web application层面的安全隐患(xss,SQL注入等)

⑤避免404误判

例:很多服务器不遵守RFC标准,对于不存在的对象返回200

依据相应文件内容判断,不同扩展名的文件404相应内容不同(如jsp、cji)

去除时间信息后的内容取md5值

参数:-no404(不进行误判尝试判断,可能存在误判,能提高速度)

常用命令:可以用man nikto来查看更多的信息

①nikto -update(从CIRT.net这个网址去升级数据库和插件,使用之前还是先update一下比较好)

②nikto -list-plugins:查看各种插件类型(;例如auth、fileops、ssl、tests等等,提一点shellshock!)

如果通过命令不行,那就去找这个网址:http://cirt.net/nikto/UPDATES,会有很多版本

③nikto -host http://1.1.1.1 (后面的URL是扫描的目标,可以用靶机玩)

nikto -host http://192.168.1.109/dvwa/(扫描192.168.1.109的dvwa目录)

④nikto -host 192.168.1.109 port 80,443(扫描端口,多个端口可以一起来指定)

nikto -host 192.168.1.109 port 80(会用各种http的方式去连接,去检测端口)

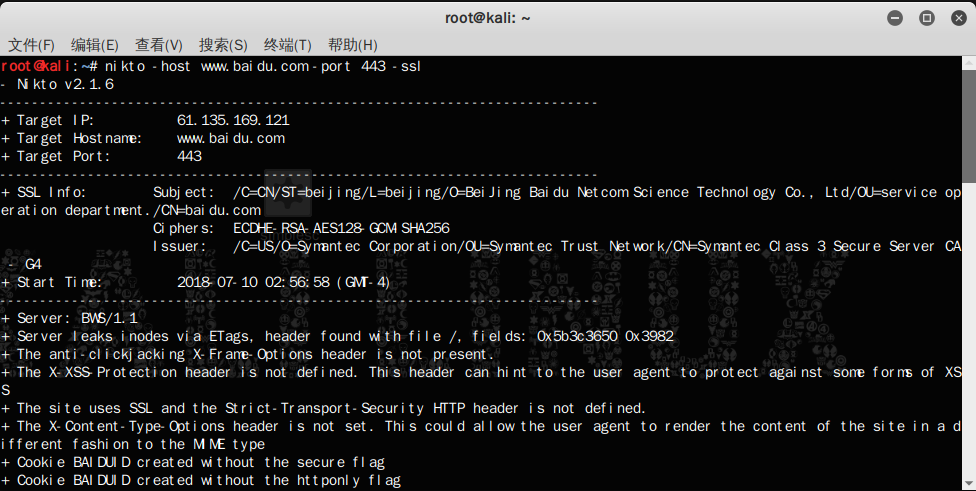

⑤nikto -host www.baidu.com -port 443 -ssl(www.baidu.com是主机名,https默认的端口为443,-ssl:检测https)

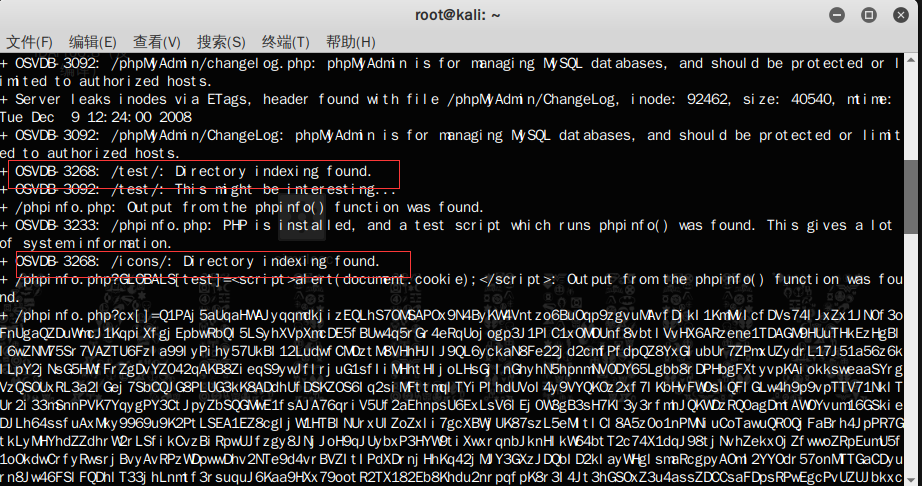

解析结果举例:

(1)扫百度

Target IP:主机的ip

Target Hostname:主机名

Target Port:端口

SSL Info:使用证书的相关信息 (Subject:证书的信息;Cipers:证书加密的方式等等。

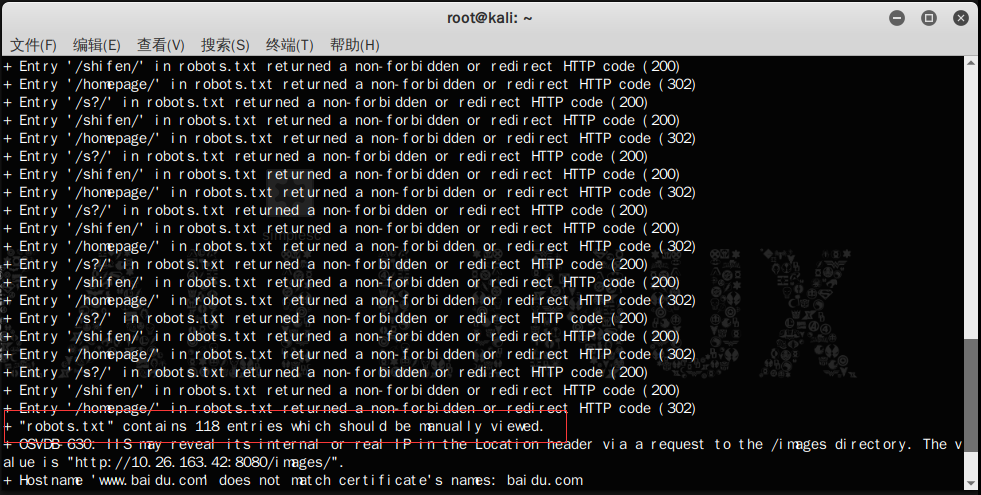

robots.txt contains 103 entries which should be manually viewed:这句话大致讲:很需要查看一下这个robots.txt文件

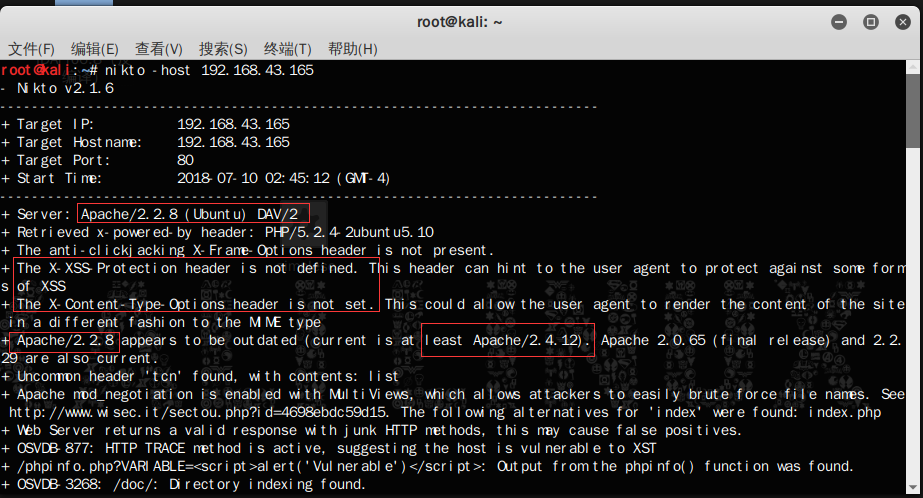

(2)扫自己的靶机

1、X-XSS-Protection 响应头是Internet Explorer,Chrome和Safari的一个功能,当检测到跨站脚本攻击 (XSS)时,浏览器将停止加载页面。例如:

X-XSS-Protection: 0 禁止XSS过滤

X-XSS-Protection: 1 启用XSS过滤(通常浏览器是默认的)。 如果检测到跨站脚本攻击,浏览器将清除页面(删除不安全的部分)。

X-XSS-Protection: 1; mode=block 启用XSS过滤。 如果检测到攻击,浏览器将不会清除页面,而是阻止页面加载。

X-XSS-Protection: 1; report=

2、X-Content-Type-Options 响应首部相当于一个提示标志,MIME类型嗅探

3、Apache的版本为2.2.8,是过期的版本,当前至少应该是2.4.12版本

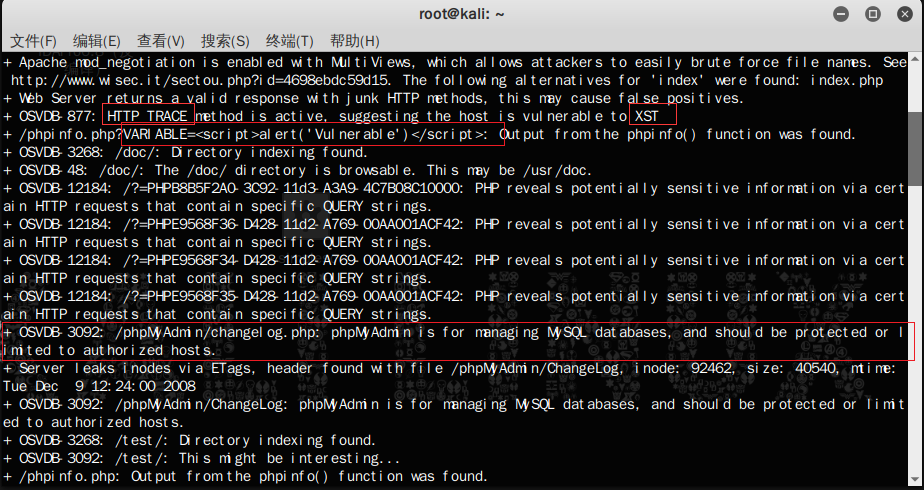

4、HTTP TRACE method is active…….

TRACE请求方式:回显服务器收到的请求,主要用于测试或诊断,可用来进行跨站脚本(XSS)攻击,这种攻击方式又称为跨站跟踪攻击(XST)。

5、/phpMyAdmin/changelog.php…….能知道后端数据库使用MySQL,可以有针对性的注入

⑥nikto -host host.txt

将需要扫描的多个网站的地址放在txt文档里,然后扫描

txt文档中的格式:1. 192.168.60.90:80; 2. https://192.168.60.90:8443; 3. 192.168.60.90(默认扫描80端口)

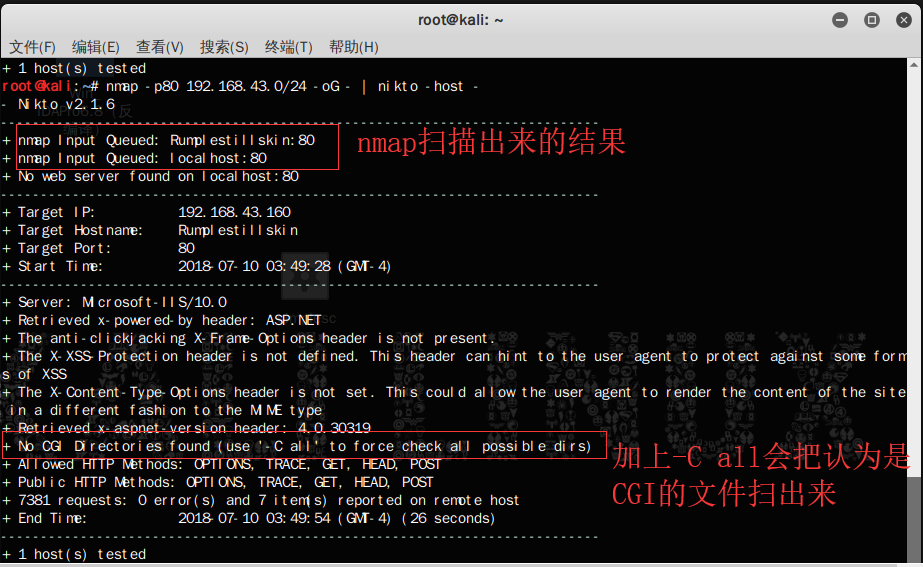

⑦nmap -p80 192.168.1.0/24 -oG - | nikto -host –

结合nmap一起扫描,-oG指输出内容,第一个”-“表示输出的结果,再用|给nikto扫,第二个”-“表示nmap扫描出来的开放的端口的IP地址

⑧nikto -host https://www.baidu.com -useproxy http://localhost:8087 用代理去扫描

⑨当一个IP有两个主机时,需要用-vhost来查看

nikto -vhost 域名 …还是可以加代理的

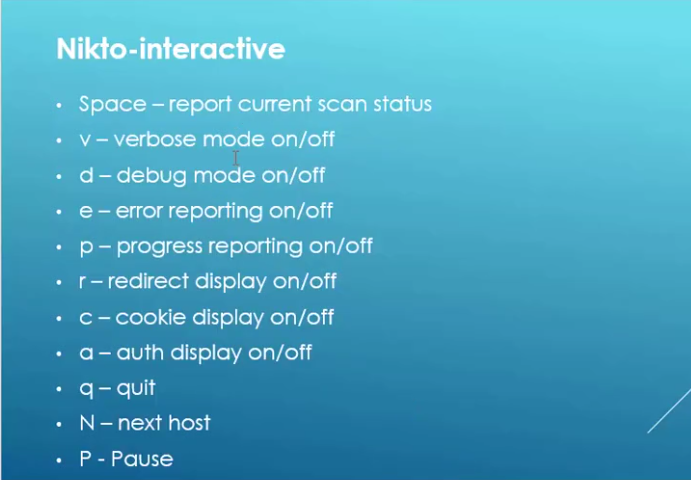

⑩nikto interactive

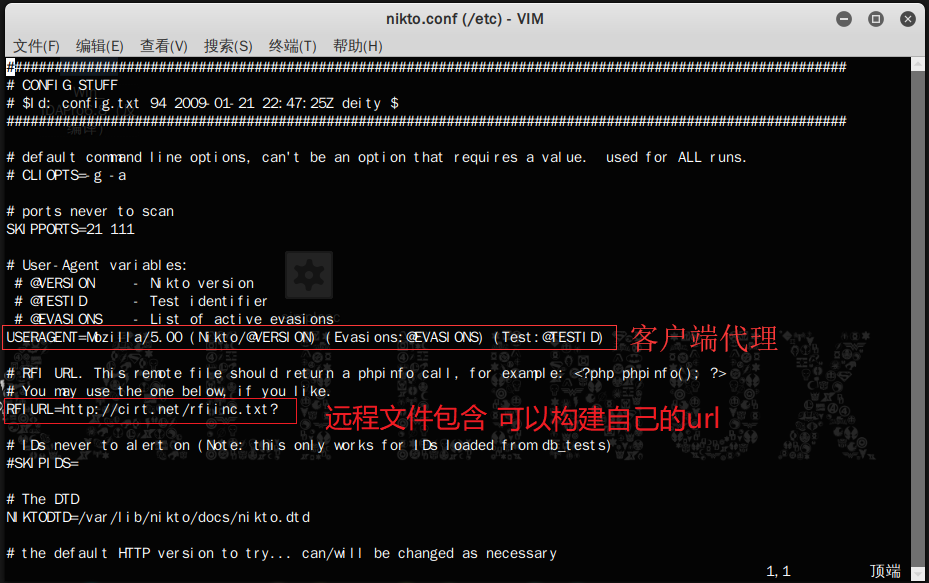

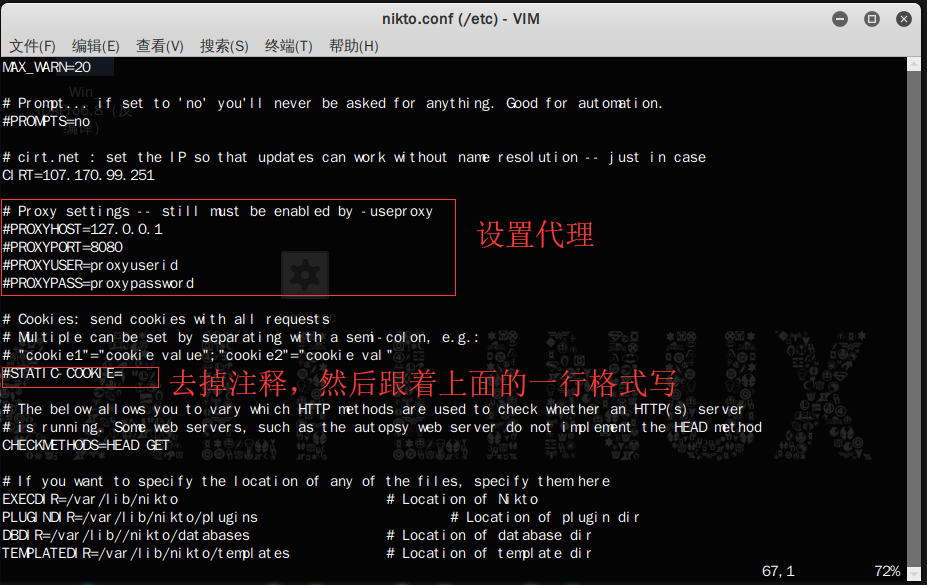

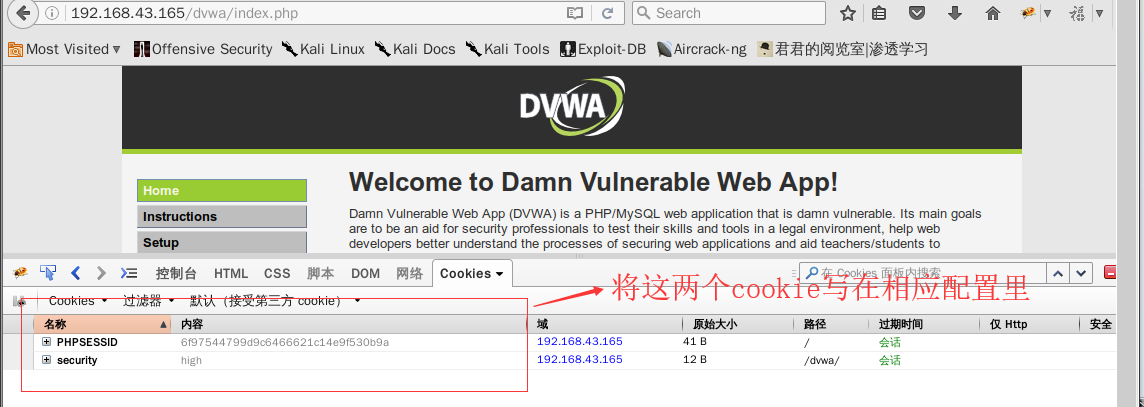

nikto 配置文件(/etc/nikto.conf)

①设置cookie:

将cookie的值写进配置文件里,然后nikto -host http://192.168.1.109/dvwa/ ,再用d(debug)去查看cookie是否已经生效

②-evasion:使用LibWhisker中对IDS的躲避技术,可使用以下几种类型:

- 随机URL编码(非UTF-8方式)

- 自选择路径(/./)

- 过早结束的URL

- 优先考虑长随机字符串

- 参数欺骗

- 使用TAB作为命令的分隔符

- 使用变化的URL

- 使用Windows路径分隔符“\”

举例:nikto -host http://192.168.43.165/dvwa/ -evasion 167(采用逃避技术167来扫描192.168.43.165的dvwa目录)